- Правова основа

- Визначення інформаційної безпеки

- система ІБ

- Об'єкти захисту в концепціях ІБ

- Категорії і носії інформації

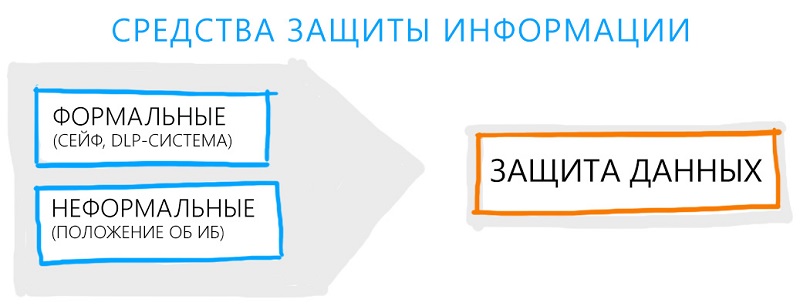

- Засоби захисту інформації

- Неформальні засоби захисту

З оздатель кібернетики Норберт Вінер вважав, що інформація має унікальні характеристики і її не можна віднести ні до енергії, ні до матерії. Особливий статус інформації як явища породив безліч визначень.

В словнику стандарту ISO / IEC 2382 до: 2015 «Інформаційні технології» наводиться таке трактування:

Інформація (в області обробки інформації) - будь-які дані, представлені в електронній формі, написані на папері, висловлені на нараді або знаходяться на будь-якому іншому носії, які використовуються фінансовою установою для прийняття рішень, переміщення грошових коштів, встановлення ставок, надання позичок, обробки операцій і т.п., включаючи компоненти програмного забезпечення системи обробки.

Для розробки концепції забезпечення інформаційної безпеки (ІБ) під інформацією розуміють відомості, які доступні для збору, зберігання, обробки (редагування, перетворення), використання і передачі різними способами, в тому числі в комп'ютерних мережах та інших інформаційних системах.

Такі відомості мають високу цінність і можуть стати об'єктами посягань з боку третіх осіб. Прагнення захистити інформацію від загроз лежить в основі створення систем інформаційної безпеки.

Правова основа

У грудні 2017 року Росії прийнята Нова редакція Доктрини інформаційної безпеки. У документ ІБ визначена як стан захищеності національних інтересів в інформаційній сфері. Під національними інтересами в даному випадку розуміється сукупність інтересів суспільства, особистості і держави, кожна група інтересів необхідна для стабільного функціонування соціуму.

Доктрина - концептуальний документ. Правовідносини, пов'язані із забезпеченням інформаційної безпеки, регулюються федеральними законами «Про державну таємницю», «Про інформацію», «Про захист персональних даних» та іншими. На базі основних нормативних актів розробляються постанови уряду і відомчі нормативні акти, присвячені окремим питанням захисту інформації.

Визначення інформаційної безпеки

Перш ніж розробляти стратегію інформаційної безпеки, необхідно прийняти базове визначення самого поняття, яке дозволить застосовувати певний набір способів і методів захисту.

Практики галузі пропонують розуміти під інформаційною безпекою стабільний стан захищеності інформації, її носіїв та інфраструктури, яка забезпечує цілісність і стійкість процесів, пов'язаних з інформацією, до навмисним або ненавмисним впливів природного і штучного характеру. Впливу класифікуються у вигляді погроз ІБ, які можуть завдати шкоди суб'єктам інформаційних відносин.

Таким чином, під захистом інформації буде розумітися комплекс правових, адміністративних, організаційних і технічних заходів, спрямованих на запобігання реальних або передбачуваних ІБ-загроз, а також на усунення наслідків інцидентів. Безперервність процесу захисту інформації повинна гарантувати боротьбу з погрозами на всіх етапах інформаційного циклу: в процесі збору, зберігання, обробки, використання і передачі інформації.

Інформаційна безпека в цьому розумінні стає однією з характеристик працездатності системи. У кожен момент часу система повинна володіти вимірюваним рівнем захищеності, і забезпечення безпеки системи має бути безперервним процесом, які здійснюється на всіх часових відрізках в період життя системи.

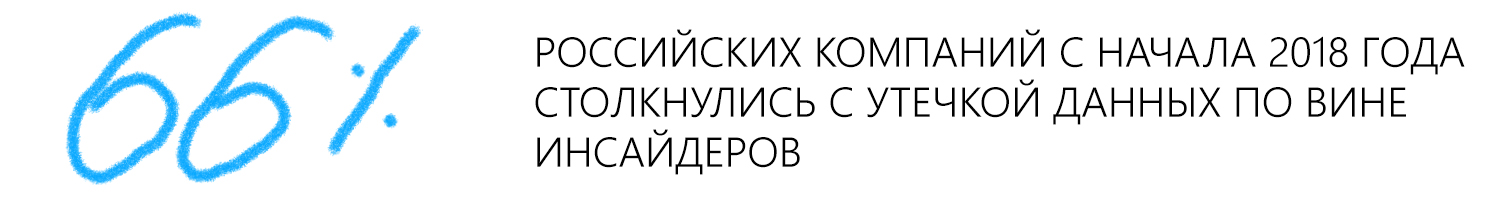

В інфографіку використані дані власного дослідження «СёрчІнформ».

В теорії інформаційної безпеки під суб'єктами ІБ розуміють власників і користувачів інформації, причому користувачів не тільки на постійній основі (співробітники), але і користувачів, які звертаються до баз даних в одиничних випадках, наприклад, державні органи, що запитують інформацію. У ряді випадків, наприклад, в банківських ІБ-стандартах до власників інформації зараховують акціонерів - юридичних осіб, яким належать певні дані.

Підтримуюча інфраструктура, з точки зору основ ІБ, включає комп'ютери, мережі, телекомунікаційне обладнання, приміщення, системи життєзабезпечення, персонал. При аналізі безпеки необхідно вивчити всі елементи систем, особливу увагу приділивши персоналу як носія більшості внутрішніх загроз.

Для управління інформаційною безпекою та оцінки збитку використовують характеристику прийнятності, таким чином, збиток визначається як прийнятний або неприйнятний. Кожній компанії корисно затвердити власні критерії допустимості шкоди в грошовій формі або, наприклад, у вигляді допустимого шкоди репутації. У державних установах можуть бути прийняті інші характеристики, наприклад, вплив на процес управління або відображення ступеня шкоди для життя і здоров'я громадян. Критерії суттєвості, важливості і цінності інформації можуть змінюватися в ході життєвого циклу інформаційного масиву, тому повинні своєчасно переглядатися.

Інформаційною загрозою у вузькому сенсі визнається об'єктивна можливість впливати на об'єкт захисту, яке може привести до витоку, розкрадання, розголошення або поширенню інформації. У більш широкому розумінні до ІБ-загрозам будуть ставитися спрямовані впливу інформаційного характеру, мета яких - нанести шкоди державі, організації, особистості. До таких загроз відноситься, наприклад, дифамація, навмисне введення в оману, некоректна реклама.

Три основні питання ІБ-концепції для будь-якої організації

Що захищати?

Які види загроз превалюють: зовнішні або внутрішні?

Як захищати, якими методами і засобами?

система ІБ

Система інформаційної безпеки для компанії - юридичної особи включає три групи основних понять: цілісність, доступність і конфіденційність. Під кожним ховаються концепції з безліччю характеристик.

Під цілісністю розуміється стійкість баз даних, інших інформаційних масивів до випадкового або навмисного руйнування, внесення несанкціонованих змін. Поняття цілісності може розглядатися як:

- статичне, що виражається в незмінності, автентичності інформаційних об'єктів тих об'єктів, які створювалися за конкретним технічним завданням і містять обсяги інформації, необхідні користувачам для основної діяльності, в потрібній комплектації і послідовності;

- динамічне, що припускає коректне виконання складних дій або транзакцій, що не заподіює шкоди схоронності інформації.

Для контролю динамічної цілісності використовують спеціальні технічні засоби, які аналізують потік інформації, наприклад, фінансові, і виявляють випадки крадіжки, дублювання, перенаправлення, зміни порядку повідомлень. Цілісність як основну характеристику потрібно тоді, коли на основі надходить або наявною інформацією приймаються рішення про вчинення дій. Порушення порядку розташування команд або послідовності дій може завдати великої шкоди в разі опису технологічних процесів, програмних кодів і в інших аналогічних ситуаціях.

Доступність - це властивість, яке дозволяє здійснювати доступ авторизованих суб'єктів до даних, які представляють для них інтерес, або обмінюватися цими даними. Ключова вимога легітимації або авторизації суб'єктів дає можливість створювати різні рівні доступу. Відмова системи надавати інформацію стає проблемою для будь-якої організації або груп користувачів. Як приклад можна привести недоступність сайтів держпослуг в разі системного збою, що позбавляє безліч користувачів можливості отримати необхідні послуги або відомості.

Конфіденційність означає властивість інформації бути доступною тим користувачам: суб'єктам і процесам, яким допуск дозволений спочатку. Більшість компаній і організацій сприймають конфіденційність як ключовий елемент ІБ, однак на практиці реалізувати її в повній мірі важко. Не всі дані про існуючі каналах витоку відомостей доступні авторам концепцій ІБ, і багато технічні засоби захисту, в тому числі криптографічні, не можна придбати вільно, в ряді випадків оборот обмежений.

Рівні властивості ІБ мають різну цінність для користувачів, звідси - дві крайні категорії при розробці концепцій захисту даних. Для компаній або організацій, пов'язаних з державною таємницею, ключовим параметром стане конфіденційність, для публічних сервісів або освітніх установ найбільш важливий параметр - доступність.

Об'єкти захисту в концепціях ІБ

Різниця в суб'єктах породжує відмінності в об'єктах захисту. Основні групи об'єктів захисту:

- інформаційні ресурси всіх видів (під ресурсом розуміється матеріальний об'єкт: жорсткий диск, інший носій, документ з даними і реквізитами, які допомагають його ідентифікувати і віднести до певної групи суб'єктів);

- права громадян, організацій і держави на доступ до інформації, можливість отримати її в рамках закону; доступ може бути обмежений тільки нормативно-правовими актами, є неприпустимою організація будь-яких бар'єрів, що порушують права людини;

- система створення, використання і поширення даних (системи і технології, архіви, бібліотеки, нормативні документи);

- система формування суспільної свідомості (ЗМІ, інтернет-ресурси, соціальні інститути, освітні установи).

Кожен об'єкт передбачає особливу систему заходів захисту від загроз ІБ і громадському порядку. Забезпечення інформаційної безпеки в кожному випадку має базуватися на системному підході, що враховує специфіку об'єкта.

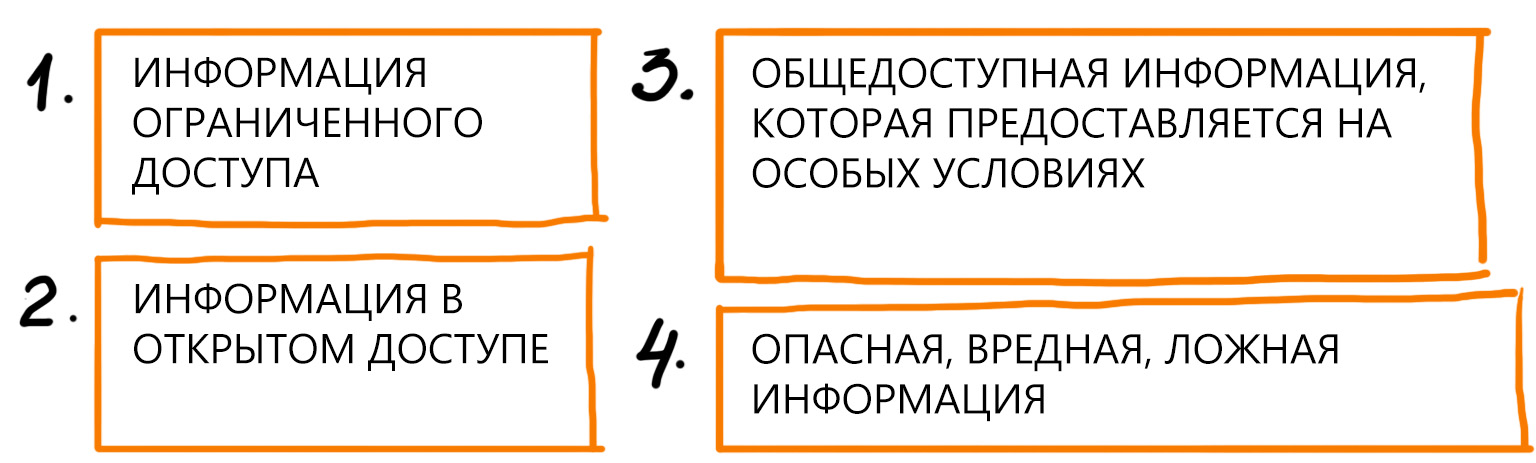

Категорії і носії інформації

Російська правова система, правозастосовна практика і сформовані суспільні відносини класифікують інформацію за критеріями доступності. Це дозволяє уточнити істотні параметри, необхідні для забезпечення інформаційної безпеки:

- інформація, доступ до якої обмежено на підставі вимог законів (державна таємниця, комерційна таємниця, персональні дані);

- відомості у відкритому доступі;

- загальнодоступна інформація, яка надається на певних умовах: платна інформація або дані, для користування якими потрібно оформити допуск, наприклад, бібліотечний квиток;

- небезпечна, шкідлива, неправдива і інші типи інформації, оборот і поширення якої обмежені або вимогами законів, або корпоративними стандартами.

Інформація з першої групи має два режими охорони. Державна таємниця, відповідно до закону, це захищені державою відомості, вільне розповсюдження яких може завдати шкоди безпеці країни. Це дані в області військової, зовнішньополітичної, розвідувальної, контррозвідувальної та економічної діяльності держави. Власник цієї групи даних - безпосередньо держава. Органи, уповноважені вживати заходів щодо захисту державної таємниці, - Міністерство оборони, Федеральна служба безпеки (ФСБ), Служба зовнішньої розвідки, Федеральної служби з технічного та експортного контролю (ФСТЕК).

Конфіденційна інформація - більш багатоплановий об'єкт регулювання. Перелік відомостей, які можуть становити конфіденційну інформацію, міститься в указі президента №188 «Про затвердження переліку відомостей конфіденційного характеру» . Це персональні дані; таємниця слідства і судочинства; службова таємниця; професійна таємниця (лікарська, нотаріальна, адвокатська); комерційна таємниця; відомості про винаходи і про корисні моделі; відомості, що містяться в особових справах засуджених, а також відомості про примусове виконання судових актів.

Персональні дані існує у відкритому і в конфіденційному режимі. Відкрита і доступна всім користувачам частина персональних даних включає ім'я, прізвище, по батькові. Згідно ФЗ-152 «Про персональних даних», суб'єкти персональних даних мають право:

- на інформаційне самовизначення;

- на доступ до особистих персональних даних та внесення в них змін;

- на блокування персональних даних і доступу до них;

- на оскарження неправомірних дій третіх осіб, здійснених відносно персональних даних;

- на відшкодування заподіяної шкоди.

Право на обробку персональних даних закріплено в положеннях про державні органи, федеральними законами, ліцензіями на роботу з персональними даними, які видає Роскомнадзор або ФСТЕК. Компанії, які професійно працюють з персональними даними широкого кола осіб, наприклад, оператори зв'язку, повинні увійти до реєстру, його веде Роскомнадзор.

Окремим об'єктом в теорії і практиці ІБ виступають носії інформації, доступ до яких буває відкритим і закритим. При розробці концепції ІБ способи захисту вибираються в залежності від типу носія. Основні носії інформації:

- друковані та електронні засоби масової інформації, соціальні мережі, інші ресурси в інтернеті;

- співробітники організації, у яких є доступ до інформації на підставі своїх дружніх, сімейних, професійних зв'язків;

- засоби зв'язку, які передають або зберігають інформацію: телефони, АТС, інше телекомунікаційне обладнання;

- документи всіх типів: особисті, службові, державні;

- програмне забезпечення як самостійний інформаційний об'єкт, особливо якщо його версія допрацьовувалася спеціально для конкретної компанії;

- електронні носії інформації, які обробляють дані в автоматичному порядку.

Засоби захисту інформації

Для цілей розробки концепцій ІБ-захисту засоби захисту інформації прийнято ділити на нормативні (неформальні) і технічні (формальні).

Неформальні засоби захисту - це документи, правила, заходи, формальні - це спеціальні технічні засоби і програмне забезпечення. Розмежування допомагає розподілити зони відповідальності при створенні ІБ-систем: при загальному керівництві захистом адміністративний персонал реалізує нормативні способи, а IT-фахівці, відповідно, технічні.

Основи інформаційної безпеки припускають розмежування повноважень не тільки в частині використання інформації, але і в частині роботи з її охороною. Подібне розмежування повноважень вимагає і декількох рівнів контролю.

Формальні засоби захисту

Широкий діапазон технічних засобів ІБ-захисту включає:

Фізичні засоби захисту. Це механічні, електричні, електронні механізми, які функціонують незалежно від інформаційних систем і створюють перешкоди для доступу до них. Замки, в тому числі електронні, екрани, жалюзі покликані створювати перешкоди для контакту дестабілізуючих факторів з системами. Група доповнюється засобами систем безпеки, наприклад, відеокамерами, відеореєстраторами, датчиками, що виявляють рух або перевищення ступеня електромагнітного випромінювання в зоні розташування технічних засобів зняття інформації, закладних пристроїв.

Апаратні засоби захисту. Це електричні, електронні, оптичні, лазерні та інші пристрої, які вбудовуються в інформаційні та телекомунікаційні системи. Перед впровадженням апаратних засобів в інформаційні системи необхідно упевнитися в сумісності.

Програмні засоби - це прості і системні, комплексні програми, призначені для вирішення приватних і комплексних завдань, пов'язаних із забезпеченням ІБ. Прикладом комплексних рішень служать DLP-системи і SIEM-системи : Перші служать для запобігання витоку, переформатування інформації та перенаправлення інформаційних потоків, другі - забезпечують захист від інцидентів в сфері інформаційної безпеки. Програмні засоби вимогливі до потужності апаратних пристроїв, і при установці необхідно передбачити додаткові резерви.

«КІБ СёрчІнформ» можна безкоштовно протестувати протягом 30 днів. Перед установкою системи інженери «СёрчІнформ» проведуть технічний аудит в компанії замовника.

До специфічних засобів інформаційної безпеки відносяться різні криптографічні алгоритми, що дозволяють шифрувати інформацію на диску і перенаправляє по зовнішніх каналах зв'язку. Перетворення інформації може відбуватися за допомогою програмних і апаратних методів, які працюють в корпоративних інформаційних системах.

Всі кошти, що гарантують безпеку інформації, повинні використовуватися в сукупності, після попередньої оцінки цінності інформації і порівняння її з вартістю ресурсів, витрачених на охорону. Тому пропозиції щодо використання коштів повинні формулюватися вже на етапі розробки систем, а твердження повинно проводитися на тому рівні управління, який відповідає за затвердження бюджетів.

З метою забезпечення безпеки необхідно проводити моніторинг всіх сучасних розробок, програмних і апаратних засобів захисту, погроз і своєчасно вносити зміни до власних системи захисту від несанкціонованого доступу. Тільки адекватність і оперативність реакції на загрози допоможе домогтися високого рівня конфіденційності в роботі компанії.

У 2018 році вийшов перший реліз «ProfileCenter СёрчІнформ» . Ця унікальна програма становить психологічні портрети співробітників і розподіляє їх за групами ризику. Такий підхід до забезпечення інформаційної безпеки дозволяє передбачати можливі інциденти і заздалегідь вжити заходів.

Неформальні засоби захисту

Неформальні засоби захисту групуються на нормативні, адміністративні та морально-етичні. На першому рівні захисту знаходяться нормативні засоби, які регламентують інформаційну безпеку як процесу в діяльності організації.

- Нормативні засоби

Ця категорія засобів забезпечення інформаційної безпеки представлена законодавчими актами та нормативно-розпорядчими документами, які діють на рівні організації.

У світовій практиці при розробці нормативних засобів орієнтуються на стандарти захисту ІБ, основний - ISO / IEC 27000. Стандарт створювали дві організації:

- ISO - Міжнародна комісія з стандартизації, яка розробляє і затверджує більшість визнаних на міжнародному рівні методик сертифікації якості процесів виробництва та управління;

- IEC - Міжнародна енергетична комісія, яка внесла в стандарт своє розуміння систем ІБ, засобів і методів її забезпечення

Актуальна версія ISO / IEC 27000-2016 пропонують готові стандарти і випробувані методики, необхідні для впровадження ІБ. На думку авторів методик, основа інформаційної безпеки полягає в системності і послідовної реалізації всіх етапів від розробки до пост-контролю.

Для отримання сертифіката, який підтверджує відповідність стандартам щодо забезпечення інформаційної безпеки, необхідно впровадити всі рекомендовані методики в повному обсязі. Якщо немає необхідності отримувати сертифікат, в якості бази для розробки власних ІБ-систем допускається прийняти будь-яку з попередніх версій стандарту, починаючи з ISO / IEC 27000-2002, або російських ГОСТів, що мають рекомендаційний характер.

За підсумками вивчення стандарту розробляються два документа, які стосуються безпеки інформації. Основний, але менш формальний - концепція ІБ підприємства, яка визначає заходи і способи впровадження ІБ-системи для інформаційних систем організації. Другий документ, які зобов'язані виконувати всі співробітники компанії, - положення про інформаційну безпеку, що затверджується на рівні ради директорів або виконавчого органу.

Крім положення на рівні компанії повинні бути розроблені переліки відомостей, що становлять комерційну таємницю, додатки до трудових договорів, що закріплює відповідальність за розголошення конфіденційних даних, інші стандарти і методики. Внутрішні норми і правила повинні містити механізми реалізації та заходи відповідальності. Найчастіше заходи носять дисциплінарний характер, і порушник повинен бути готовий до того, що за порушенням режиму комерційної таємниці підуть суттєві санкції аж до звільнення.

- Організаційних та адміністративних заходів

В рамках адміністративної діяльності щодо захисту ІБ для співробітників служб безпеки відкривається простір для творчості. Це і архітектурно-планувальні рішення, що дозволяють захистити переговорні кімнати і кабінети керівництва від прослуховування, і встановлення різних рівнів доступу до інформації. Важливими організаційними заходами стануть сертифікація діяльності компанії за стандартами ISO / IEC 27000, сертифікація окремих апаратно-програмних комплексів, атестація суб'єктів і об'єктів на відповідність необхідним вимогам безпеки, отримань ліцензій, необхідних для роботи із захищеними масивами інформації.

З точки зору регламентації діяльності персоналу важливим стане оформлення системи запитів на допуск до інтернету, зовнішньої електронній пошті, інших ресурсів. Окремим елементом стане отримання електронного цифрового підпису для посилення безпеки фінансової та іншої інформації, яку передають державним органам по каналах електронної пошти.

- Морально-етичні заходи

Морально-етичні заходи визначають особисте ставлення людини до конфіденційної інформації або інформації, обмеженої в обороті. Підвищення рівня знань співробітників щодо впливу загроз на діяльність компанії впливає на ступінь свідомості і відповідальності співробітників. Щоб боротися з порушеннями режиму інформації, включаючи, наприклад, передачу паролів, необережне поводження з носіями, поширення конфіденційної інформації в приватних розмовах, потрібно робити упор на особисту свідомість співробітника. Корисним буде встановити показники ефективності персоналу, які будуть залежати від ставлення до кооперативної системи ІБ.

Які види загроз превалюють: зовнішні або внутрішні?Як захищати, якими методами і засобами?